Что такое программное обеспечение для пользователя? Инструменты для реализации идей, а также служебных задач. Что такое программное обеспечение для сотрудников отдела информационной безопасности? Набор уязвимостей, которые необходимо регулярно удалять из корпоративной сети.

Ситуация усугубляется, если пользователь, считая, что политики компании в части ИТ и ИБ избыточны, приносит из дома или скачивает из интернета взломанное программное обеспечение. В этом случае фундамент для угроз увеличивается в разы: неизвестное происхождение программного обеспечения грозит наличием бэкдоров, встроенного вредоносного кода. А выявление подобных программ проверяющими органами обернуться для компании финансовыми рисками (штрафы) и имиджевыми рисками (суды). Как правило, в случае реализации указанных рисков, виновным в глазах руководства становится не пользователь, а службы, которые это допустили (ИТ) и не контролировали (ИБ). Давайте попробуем понять, как организовать процесс минимизации использования не рекомендованного программного обеспечения в компании для снижения риска возникновения проблем, описанных выше.

На первый взгляд все очевидно: провести инвентаризацию ПО, удалить лишнее. Но, во-первых, это временная мера, ровно до того, как пользователь

не найдет способ принести в сеть что-то новое. А во-вторых, что значит «лишнее»? Процесс становится не стандартным или рядовым, как казалось

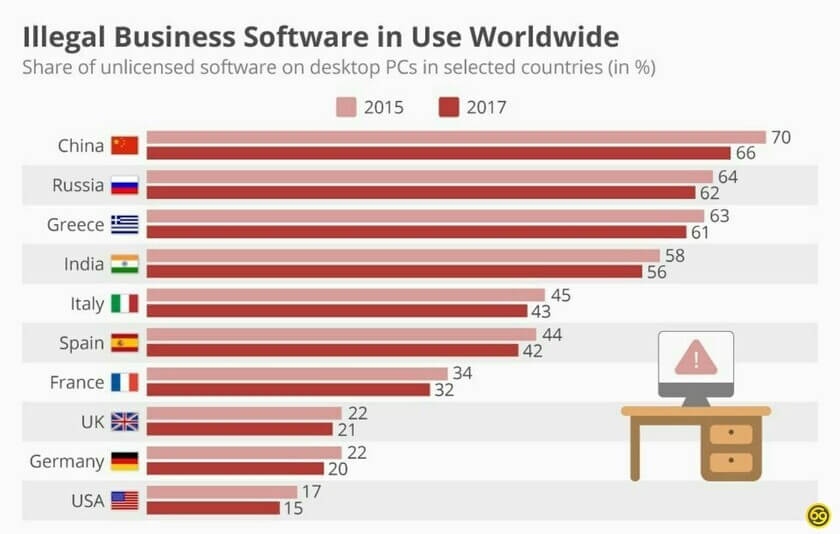

в начале размышления. По цифрам он также не прост: по статистике, в России на рабочих ПК компаний процент пиратского ПО достигает 60%:

Даже в государственных компаниях не рекомендованное ПО составляет от 5 до 20%: например, в Минстрое РФ это около 19%, а в Минкультуре РФ — 4-5%. Причем вопрос использования лицензионных программ важен: только в результате утечек данных из-за использование такого ПО, компании в мире теряют около 400 миллиардов долларов (!) в год.

С чего начать процесс работы с нелегитимным ПО?

Первым шаг — нормативный документ (да, бумажная бюрократия, но без нее никуда). В нормативном документе должны предусматриваться следующие моменты:

1. Какие действия должен предпринять пользователь, когда ему необходима установка того или иного программного обеспечения, которое не предусмотрено для использования в компании. В этом разделе необходимо сообщить пользователю, какие возможны варианты: использование лицензионного программного обеспечения, пробной (trial) версии программного обеспечения, open-source продукта.

Для обозначенных типов программного обеспечения прописываются пути их согласования: служебная записка в системе электронного документооборота, заявка в системы типа Service Desk и пр.

Если требуется покупка ПО, должна быть ссылка на документ, регламентирующий операцию, либо описана процедура решения вопроса с приобретением программы или комплекса программ.

2. Действия сотрудника ИТ, в случае поступления заявки на установку ПО, не входящего в перечень типового.

3. Предписаны зоны ответственности при решении следующих вопросов:

• Анализ условий использования программного обеспечения. Необходимо не допускать ситуаций использования программ для индивидуальных нужд, когда программное обеспечение, заявляемое как свободное, является бесплатным для частных лиц, но платным для организаций. Например, Dr. Web CureIT или Avast;

• метод установки программного обеспечения (вручную, службой технической поддержки или групповыми политиками) на определенное количество персональных компьютеров сотрудников;

• ведение учета лицензий программного обеспечения;

• принятие решения о выводе программного обеспечения из эксплуатации и реализация этого процесса;

• контроль выполнения политики.

4. Способ ведения реестра установленного программного обеспечения;

5. Последний пункт — перечень типового (рекомендованного) программного обеспечения — самая важная часть документа.

Пункты, которые должен содержать Перечень типового программного обеспечения:

• Наименование программного обеспечения;

• Версия ПО;

• Назначение ПО;

• Способ лицензирования (платно/open source).

Раскрытие всех пунктов важно не только для стандартных пользователей, но и для легитимности документа при его использовании в принятии решений.

Учет лицензий программного обеспечения

Итак, Перечень составлен, не рекомендованное ПО удалено, а для остального определена потребность в лицензиях. Далее, совместно с ответственным за учет лицензий, необходимо собрать сведения об их наличии. В качестве подтверждения права использования ПО выступают договора и иные документы с дистрибьюторами софта, хранящимися в компании.

Если документы права на использование программы отсутствуют у Компании, придется закупать ПО заново. После проведения полной ревизии всех лицензий, информацию о них необходимо внести в соответствующий реестр. Этим реестром может быть составленный в Компании Перечень.

Сведения, необходимые для внесения в перечень лицензий программного обеспечения:

• Наименование ПО;

• Дата приобретения лицензий;

• Поставщик лицензий;

• Реквизиты договора с поставщиком;

• Количество приобретенных лицензий;

• Срок действия лицензий (или бессрочно).

Удаление заведомо нелегитимного программного обеспечения

Допустим, выполнены основные шаги по управлению ПО, а именно: составления соответствующего регламента, Перечня ПО, определения списка лицензий, имеющихся в компании, сверки ПО в соответствии с имеющимися лицензиями. Тогда у сотрудников могут остаться программы, не выявляемые соответствующими инструментами — portable версии и другие. Как решать эту проблему?

1.Произведите поиск файлов на ПК в сети по именам – индикаторам. Например: Activator, Portbale, Crack, кряк, Keygen и прочие.

2.Произведите поиск установленных торрент-клиентов на ПК в сети. Их наличие — не явный индикатор наличия нелицензионного ПО, но присмотреться к пользователям с таким ПО необходимо.

Вместо вывода, повторим шаги по работе с программным обеспечением

1.Подготовьте нормативный документ;

2.Составьте перечень типового ПО;

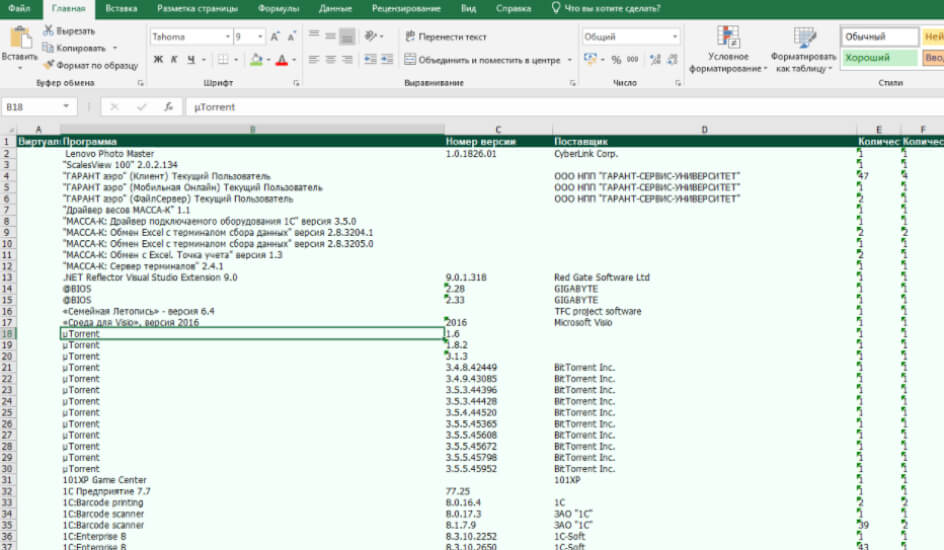

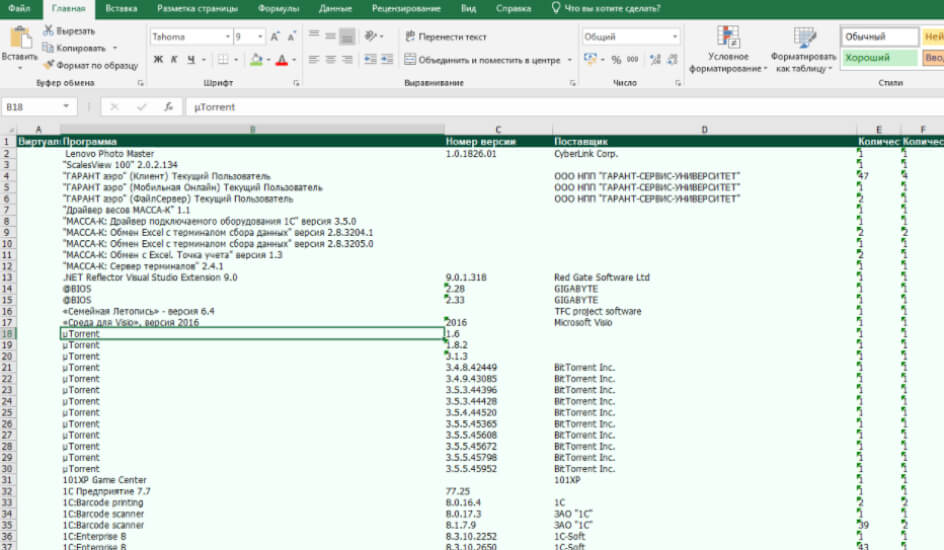

3.Проведите инвентаризацию ПО, установленного в Компании;

4.Произведите поиск файлов для взлома программного обеспечения;

5.Удалите «лишнее» ПО;

6.Сделайте процесс системным.