Как известно, любой процесс, связанный с обучением, без практической части абсолютно не имеет смысла. Это в полной мере применимо и к процессу повышения осведомленности персонала. Практическая часть может быть абсолютно разной: от простых фишинговых рассылок до комплексных киберучений. Ниже – небольшой обзор сервиса PhishZone, размещенного на платформе облачных сервисов кибербезопасности Def.Zone. Прошу обратить внимание, что это не реклама какого-то продукта, а рассказ об инструменте глазами менеджера по информационной безопасности.

Что такое Def.Zone

Def.Zone – продукт известного разработчика в области кибербезопасности Bi.Zone. Это целая платформа, включающая в себя ряд сервисов, в том числе и сервис тестирования и обучения сотрудников PhishZone. Def.Zone был запущен в бета-режиме в апреле 2020 г. и стал первой общедоступной платформой с подобными облачными сервисами.

Вход на платформу осуществляется по ссылке https://def.zone/. Думаю, нет смысла описывать процесс регистрации на портале. Так что переходим непосредственно к обзору сервиса.

Тестируем сервис PhishZone и рассказываем о его возможностях

При запуске сервиса в апреле из функций было лишь тестирование сотрудников. Платформа развивается и сейчас включает в себя также и различные курсы для обучения сотрудников. Но больше всего нас, конечно же, интересует осуществление тестирования сотрудников через платформу. Вернемся к повествованию об этом.

Сервис обозначен недвусмысленной иконкой:

![]()

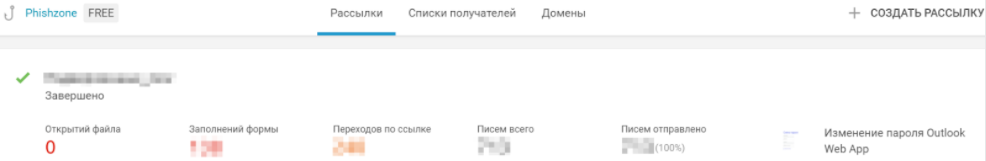

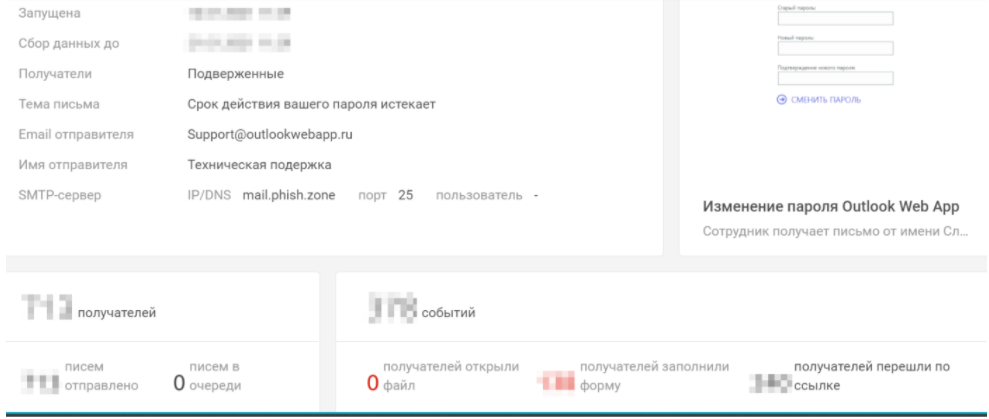

При входе на стартовую страницу Phishzone видна статистика по предыдущим сканированиям, пример одной из таких рассылок ниже:

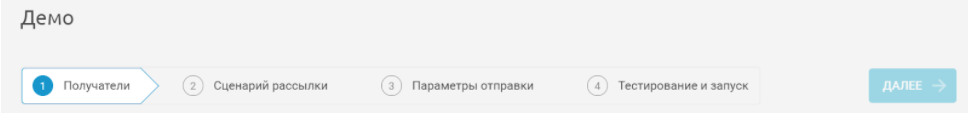

Создание новой рассылки происходит посредством нажатия на кнопку «Создать рассылку». Используем рассылку «Демо» и пошагово пройдем процесс организации тестирования.

Выбор получателей рассылки

На первом этапе необходимо указать получателей вашего фишингового письма. Организовано все очень просто: скачивается шаблон, в котором указываются ваши «жертвы». Шаблон весьма информативен в части ввода информации о людях: можно указать ФИО, подразделение сотрудников, проставить ложные адреса в поле «Кому» и «Копия». Впрочем, если нет желания заполнять все эти поля, можно указать только адреса электронной почты получателей. Это единственное обязательное к заполнению поле.

После заполнения и загрузки на платформу файла переходим к следующему шагу – выбору сценария фишингового письма. В бесплатной версии продукта ограниченный набор сценариев, в платных версиях список шире и есть возможность самостоятельно создавать, персонализировать сценарии тестирования.

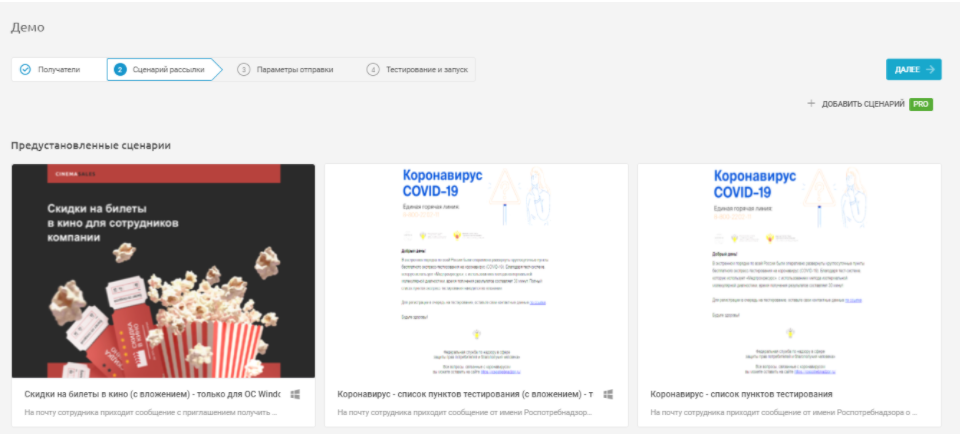

Выбор сценария для рассылки сотрудникам

На момент написания статьи доступен выбор из семи сценариев:

- «Скидки на билеты в кино для сотрудников компании». До недавнего времени это был весьма непопулярный сценарий в связи с пандемией и соответствующими ограничениями. Фишинговое письмо содержит вложение – якобы информация о кинотеатрах, скидках, графике премьер и тд. В письме поместили макрос, позволяющий получить статистику по пользователям, открывшим письмо.

- «Коронавирус – список пунктов тестирования». Данный сценарий очень хорошо «заходил» пользователям в начале пандемии. Сценарий весьма подробно прописан: он содержит письмо с «информацией о пунктах тестирования», ссылку на фишинговый сайт, где пользователю предлагается ввести персональные данные для записи на тестирование. Статистика по пользователям в сценарии ведется сразу по трем параметрам: переход по ссылке, открытие вредоносного вложения и заполнение формы.

- «Коронавирус – список пунктов тестирования». Упрощенный сценарий из п.2, в письме нет вложенного файла. Статистика ведется не по всем параметрам из предыдущего пункта.

- «Скидки на авиабилеты для сотрудников компании». Тоже не самый популярный вариант в связи с большим количеством ограничений в части зарубежных путешествий, а также настороженности сотрудников к использованию транспорта и авиасообщения. Письмо, рассылаемое в соответствии со сценарием, содержит макрос, учитывающий статистику открытия вложения пользователями (как и в п.1).

- «Изменения в расчетном листе». Один из классических сценариев, наравне с «срочно оплатите счет!» и другими, касающимися финансовой составляющей отдельного человека или целой компании. Письма содержат вложения с макросом.

- «Индексация зарплаты сотрудников». Содержит в себе письмо с «обновленными правилами индексации». Этот сценарий надо использовать очень аккуратно, так как в случае, если у сотрудников есть какие-то ожидания (либо негативные настроения) относительно индексации, подобное письмо могут воспринять весьма неоднозначно. Например, в конце 2020 г. компания GoDaddy разослала сотрудникам фишинговые письма с ложным обещанием выплатить рождественскую премию. Компании пришлось извиняться за свои действия после волны возмущений среди сотрудников.

- «Изменение пароля Outlook Web App». Тоже классический пример. Пользователям рассылается письмо, в котором сообщается о том, что срок действия пароля заканчивается через 2 дня и надо его срочно менять по приведенной в письме ссылке. Перейдя по ссылке, пользователь вводит логин, старый и новый пароли от учетной записи. Выберем этот сценарий для дальнейшего использования в тестировании сотрудников, так как он единственный, собирающий действительно конфиденциальные данные (логин-пароль).

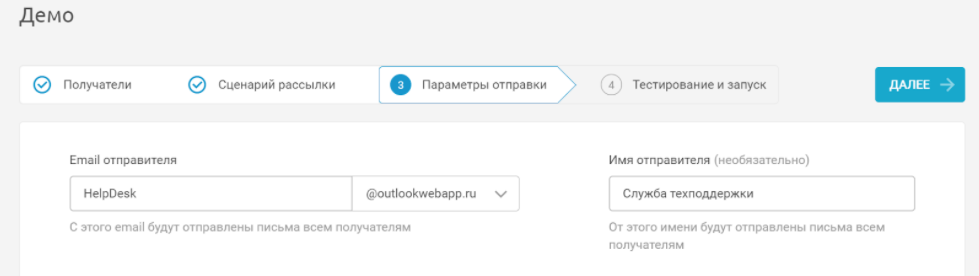

Следующий шаг – выбор параметров отправки письма. Можно указать e-mail отправителя (домен и имя отправителя в бесплатной версии поменять нельзя).

Далее готовим инфраструктуру и отправляем тестовое письмо. Это очень важный момент, так как на этом шаге Вы можете проверить: как работают ссылки, учитывается ли статистика, не блокируют ли Ваши средства защиты информации подобные письма.

Рассылка сообщений сотрудникам компании

После тестирования можно запускать «боевую» рассылку на пользователей и отслеживать «онлайн» статистику тестирования по пользователям – сколько раз они перешли по ссылке, сколько раз ввели данные в форму и тд.

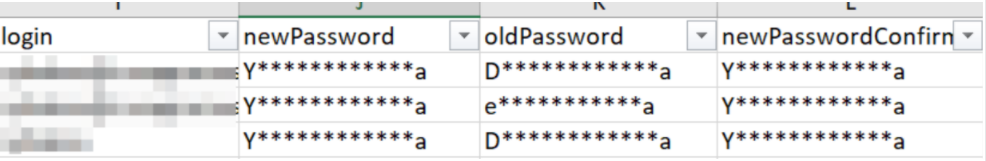

По окончанию активности можно скачать отчет о проведенном тестировании. Отчет содержит в себе наглядную информацию о том, какой сотрудник, с какого устройства (IP – адрес) переходил по ссылке или заполнял форму. Кроме того, можно увидеть, какие данные вводились пользователями в форму:

Несмотря на то, что сервис маскирует введенные данные, необходимо помнить, что данные ушли в компанию, предоставляющую сервис, в связи с чем рекомендуется менять пароли «попавшихся» сотрудников после проведения тестирования.

Сбор статистики продолжается одну неделю, однако по опыту хватает первых 2-3 дней. Затем отправленные письма теряются в ящике пользователей, и они реагируют на них крайне редко.

Вместо заключения — советы

- Выбирайте актуальный сценарий, с учетом того, что происходит в Вашей организации, и обстановке в стране, мире.

- Устанавливайте правило необходимости смены пароля при следующем входе у «обманутых» сотрудников, если в ходе тестирования пароль “утекает в сеть”.

- Проинструктируйте техническую поддержку, как поступать в случае обращения пользователей. Но логично, если сотрудники из ИТ тоже являются участниками тестирования, не предупреждайте большинство из них.

- Старайтесь проводить тестирование «волнами», не отправляйте письма на сотрудников из одного подразделения. В этом случае тестирование будет неэффективным, так как люди обсуждают письма друг с другом.

Дайте обратную связь пользователям после проведения тестирования. Разберите их ошибки и дайте инструкции на будущее. Иначе проверка не имеет смысла и Вы зря потратили время.